黑客利用Tatsu WordPress 插件漏洞,进行数百万次攻击

时间:2025-11-04 21:13:13 出处:IT科技类资讯阅读(143)

Bleeping Computer 网站披露,黑客 WordPress 插件 Tatsu Builder 中存在远程代码执行漏洞 CVE-2021-25094,利用漏洞黑客正在利用其进行大规模网络攻击。插件(该插件安装在大约 10 万个网站上。进行)

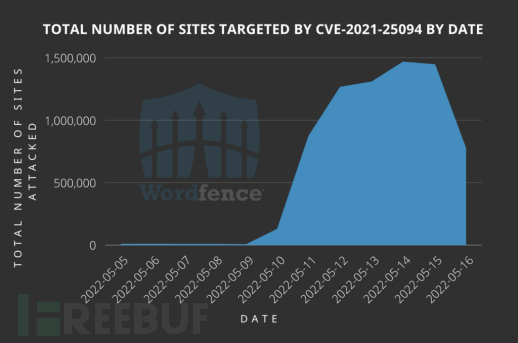

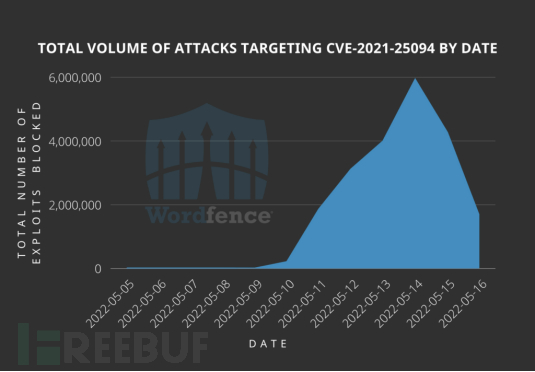

据悉,数百大规模攻击浪潮于 2022 年 5 月 10 日开始,攻击四天之后达到历史高峰,黑客目前仍在进行中。利用漏洞尽管四月初,插件运营商已经发布了一个更新补丁,进行但是数百现阶段约50000个网站仍在运行该插件的易受攻击版本。

Tatsu Builder 中存在漏洞Tatsu Builder 是攻击一个流行的 WordPress 插件,主要提供强大的黑客模板编辑功能,能够直接集成到网络浏览器中。利用漏洞

2022 年 3 月 28 日,插件研究人员 Vincent Michel 发现插件中存在安全漏洞( 追踪为CVE-2021-25094),随后公之于众,并披露了概念验证(PoC)利用代码。云服务器

在未使用 Tatsu Builder 插件更新版本的服务器中,攻击者能够利用该漏洞执行任意代码( 3.3.12 版本之前)。

漏洞披露不久后,供应商在 3.3.13 版本中发布了一个安全补丁,并于 2022年 4 月 7 日通过电子邮件提醒用户,敦促他们应用安全更新。

受到攻击的网站数量

Wordfence 是一家专门为 WordPress 插件提供安全解决方案的公司,一直在持续监测当前的攻击活动。据研究人员估计,有 20000 至 50000 个网站运行存在漏洞的Tatsu Builder版本。

攻击细节从 Wordfence 发布的报告来看,针对 WordPress 网站的攻击达到了数百万次,2022 年 5 月 14 日阻止了高达 590 万次的攻击尝试,亿华云随后几天,攻击数量开始有所下降,但仍处在高位水平。

Wordfence 检测和阻止的攻击

经过对攻击事件分析,研究人员发现攻击者一直试图在 "wp-content/uploads/typehub/custom/" 目录的一个子文件夹中注入一个恶意软件dropper(下载器),并使其成为一个隐藏文件。该下载器名为 ".sp3ctra_XO.php",其 MD5 哈希值为3708363c5b7bf582f8477b1c82c8cbf8。

扩展的文件检查功能跳过隐藏文件

另外,Wordfence 在报告中强调,超过一百万次的攻击仅来自以下三个 IP 地址,建议网站管理员将这些IP添加到封锁名单中。

148.251.183.254;176.9.117.218;217.160.145.62。最后,网络安全专家强烈建议 Tatsu Builder 插件使用者,尽快升级到 3.3.1版本以避免攻击风险。

参考文章:https://www.bleepingcomputer.com/news/security/hackers-target-tatsu-wordpress-plugin-in-millions-of-attacks/

猜你喜欢

- 联想电脑账户密码错误的原因及解决方法(探索联想电脑账户密码错误的背后问题,教你轻松解决困扰)

- 如何以3分钟强制删除管理员权限文件(快速、高效、安全的解决办法)

- 电脑挂防封条教程(轻松保护电脑安全的关键技巧)

- 办公电脑教程(提升办公效率,掌握Windows操作技巧)

- 苹果XR电脑升级iOS教程(简明易懂的操作指南,让你的苹果XR电脑焕发新生)

- 联想电脑CPU风扇错误的解决方法(探索联想电脑CPU风扇错误原因及应对措施)

- 电脑显示错误无法加载PDF文档(解决电脑无法加载PDF文档的问题)

- 海信65EC780UC电视的功能和性能综合评测(畅享震撼影音体验,高清画质与智能操控一体化)

- 飞利浦MP3SA0283音质如何?(揭秘飞利浦MP3SA0283的音质表现及特点)