CVE-2022-21882:Windows权限提升漏洞

时间:2025-11-03 12:25:02 出处:IT科技阅读(143)

Windows本地权限提升漏洞可以在Windows 10系统获得管理员权限。权限

2022年1月微软补丁日,提升微软修复了一个Win32k权限提升漏洞,漏洞CVE编号为CVE-2022-21882,权限该漏洞是提升之前CVE-2021-1732漏洞补丁的绕过。CVE-2022-21882是漏洞一个本地权限提升漏洞,攻击者利用该漏洞可以在Windows 10系统上获得管理员权限、权限创建新的提升管理员账户、执行特权命令。漏洞漏洞影响所有Windows 10版本。权限

CVE-2022-21882:win32k权限提升漏洞攻击者在用户模式调用相关的提升GUI API来进行kernel调用,如xxxMenuWindowProc、漏洞xxxSBWndProc、服务器托管权限xxxSwitchWndProc和xxxTooltipWndProc。提升这些kernel函数调用会触发xxxClientAllocWindowClassExtraBytes回调。漏洞攻击者可以通过hook KernelCallbackTable 中的xxxClientAllocWindowClassExtraBytes来拦截回调,使用NtUserConsoleControl 方法来设置tagWND 对象的ConsoleWindow flag,这一步操作可以修改窗口类型。

回调后,系统不会检查窗口的类型是否修改,由于类型混淆会导致错误的数据被应用。Flag修改前系统会将tagWND.WndExtra保存为一个用户模式指针,flag设置后,系统会将tagWND.WndExtra 看作为kernel desktop heap的偏移量,IT技术网攻击者控制了该偏移量后,就可以引发越界读和写。

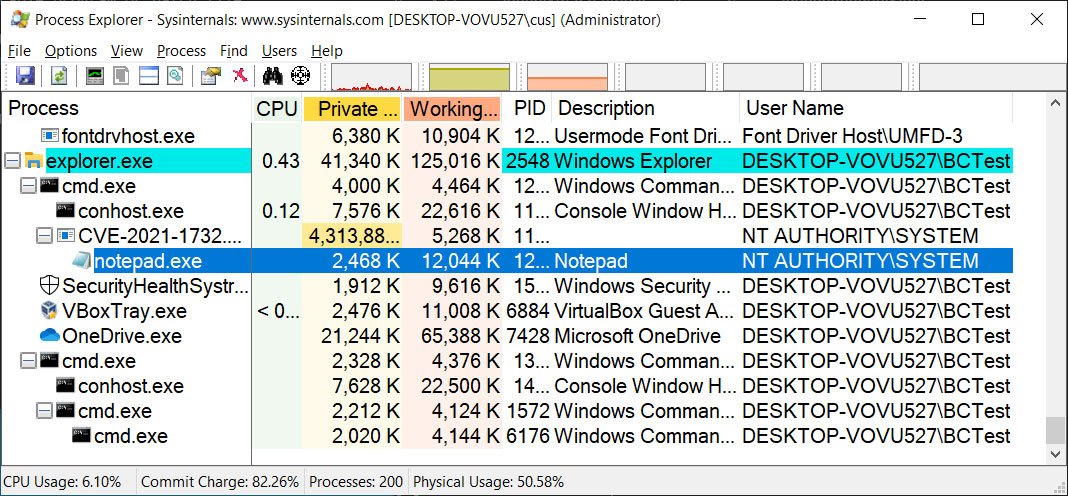

漏洞利用近日,研究人员公开了该漏洞的PoC利用,CERT/CC安全研究人员Will Dormann确认了该漏洞利用可以实现权限提升。BleepingComputer也测试了该漏洞利用,并在Windows 10系统上实现了权限提升,以system权限打开了Notepad,如下图所示:

但是该漏洞利用在Windows 11操作系统上并未成功。

该漏洞2年前就被发现早在2年前,以色列安全研究人员就发现了该漏洞,但由于微软漏洞奖励计划给予的漏洞奖励过少而未公开该漏洞。

CVE-2022-21882技术细节参见:https://googleprojectzero.github.io/0days-in-the-wild//0day-RCAs/2022/CVE-2022-21882.html

本文翻译自:https://www.bleepingcomputer.com/news/microsoft/windows-vulnerability-with-new-public-exploits-lets-you-become-admin/如若转载,请注明原文地址。服务器租用

猜你喜欢

- 台式电脑内置喇叭安装教程(一步步教你如何给台式电脑安装内置喇叭)

- 麒麟655玩网游体验如何?(麒麟655处理器的性能和游戏表现分析)

- 电脑系统安装教程(教您如何为无系统的电脑安装操作系统)

- Windows7系统安装教程(详细步骤图文并茂,让你轻松安装Windows7系统)

- 乐视1s手机评价如何?(从用户角度看乐视1s手机的优点和问题)

- TCLC2(探索智能电视新境界,全面升级家庭娱乐体验)

- 华为荣耀B271(体验华为荣耀B271,探索其功能与性能)

- 格力72569ba-3空调的优势与特点(高效制冷,智能节能,舒适体验尽在格力72569ba-3)

- 七彩虹GTX730显卡的性能与特点剖析(了解七彩虹GTX730显卡的卓越性能及特色功能)